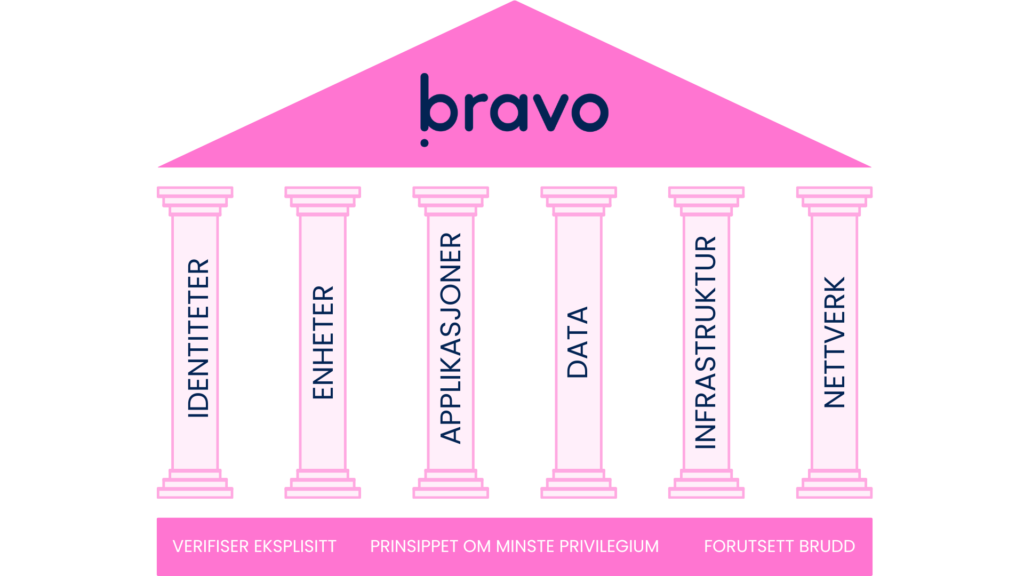

🔐Hva er Zero Trust?

Zero Trust er et sikkerhetsrammeverk som bygger på prinsippet om at man aldri skal stole på noe eller noen, uansett om de befinner seg innenfor eller utenfor bedriftens nettverk. I stedet skal alle forsøk på tilgang til bedriftens ressurser valideres før tilgang gis. Tradisjonelle sikkerhetsmodeller har ofte tatt utgangspunkt i en sterk perimeter, hvor det antas at alt innenfor er trygt. Zero Trust utfordrer denne antakelsen og krever kontinuerlig verifisering og overvåking.

For å forstå hvordan Zero Trust fungerer, kan vi bryte det ned i tre prinsipper:

1. 🔍Verifiser eksplisitt

I en Zero Trust-modell blir ingen tilgang gitt uten først å verifisere identiteten og integriteten til den som forsøker å få tilgang. Dette betyr at hver eneste forespørsel om tilgang må autentiseres, autoriseres og krypteres, uansett hvor forespørselen kommer fra. Multifaktorautentisering (MFA), betinget tilgang, og kontinuerlig overvåking er noen av de viktigste verktøyene her. Denne tilnærmingen sikrer at kun de riktige personene med de riktige tillatelsene kan få tilgang til bedriftens ressurser, noe som dramatisk reduserer risikoen for uautorisert tilgang.

2.🛡️Bruk prinsippet om minste privilegium

En annen essensiell komponent i Zero Trust er prinsippet om minste privilegium, som betyr at brukere og applikasjoner kun får den tilgangen de trenger for å utføre sine oppgaver—og ikke mer. Dette prinsippet minimerer eksponeringen av sensitive data og kritiske systemer, selv om en brukerkonto skulle bli kompromittert. Ved å begrense tilgangen til bare det som er nødvendig, reduserer du overflatene som en angriper kan utnytte, og dermed reduserer du også risikoen for skade.

3. 🧱Forutsett brudd

Zero Trust antar at et brudd vil skje, og derfor må man være forberedt på å håndtere det. Dette innebærer kontinuerlig overvåking, analyse av aktiviteter og rask respons på trusler. Det er ikke lenger nok å beskytte dataene dine; du må også være i stand til å oppdage mistenkelig aktivitet i sanntid og handle umiddelbart. Ved å innføre automatiserte sikkerhetstiltak og ha en klar beredskapsplan, kan du raskt begrense skadene hvis det utenkelige skulle skje.

🧭Hvordan implementerer du Zero Trust i din eksisterende IT-infrastruktur?

Implementering av en Zero Trust-strategi krever en grundig og metodisk tilnærming. Her er en steg-for-steg oversikt over hvordan prosessen kan se ut:

Kartlegg nettverket og ressursene dine

- Start med å identifisere alle ressurser i ditt nettverk, inkludert brukere, enheter, applikasjoner og data. Du må vite nøyaktig hva du har for å kunne beskytte det.

- Kategoriser ressursene basert på sensitivitet og viktighet. Dette vil hjelpe deg med å prioritere beskyttelsen av kritiske ressurser.

Segmenter nettverket

- Del opp nettverket i mindre, isolerte segmenter. Dette begrenser bevegelsen av potensielle trusler innenfor nettverket. Hvert segment bør kun gi tilgang til de ressursene som er nødvendige for det spesifikke formålet.

- Bruk mikrosegmentering, som innebærer å opprette beskyttede soner rundt spesifikke applikasjoner eller grupper av data.

Innfør streng identitets- og tilgangskontroll

- Implementer multifaktorautentisering (MFA) for alle brukere. Dette er en av de viktigste komponentene i Zero Trust, da det sikrer at kun autoriserte brukere får tilgang til sensitive ressurser.

- Bruk identitetsstyring og tilgangskontroll (IAM) verktøy for å overvåke og administrere brukerrettigheter. Sørg også for at hver bruker kun har tilgang til det de trenger (minste privilegium). Dette betyr for eksempel å ikke gi global admin til brukere for at det er «det enkleste er og da».

Innfør betinget tilgang

- Etabler regler for betinget tilgang som kun gir tilgang basert på brukerens rolle, enhetens sikkerhetsstatus, lokasjon, og andre kontekstuelle faktorer.

- Opprett dynamiske regler som automatisk justerer tilgangen basert på sanntidsanalyse av risiko.

Overvåk og loggfør all aktivitet

- Kontinuerlig overvåking og logging av all trafikk i nettverket er avgjørende for å kunne oppdage mistenkelig aktivitet. Dette inkluderer brukeradferd, enhetsstatus og nettverksaktivitet.

- Bruk sikkerhetsinformasjon og hendelseshåndtering (SIEM) verktøy til å samle inn og analysere data fra hele nettverket. Dette vil hjelpe deg med å oppdage og reagere på trusler i sanntid.

Automatiser responsen på trusler

- Implementer automatiserte responssystemer som kan iverksette tiltak umiddelbart ved deteksjon av trusler. Dette kan inkludere isolering av en enhet, blokkering av en IP-adresse, eller tvungen innlogging av brukere.

- Sørg for at det finnes en klar plan for hendelseshåndtering, slik at man raskt kan gjenopprette normale operasjoner etter et sikkerhetsbrudd. Sørg også for en plan på hvordan og til hvem du melder hendelsen. På Datatilsynets nettside kan du lese mer om hvilke brudd som må meldes til dem.

Kontinuerlig evaluering og justering

- Zero Trust er ikke en engangsimplementering. Kontinuerlig vurdering og justering av sikkerhetspolicyer er nødvendig for å møte nye trusler og endringer i nettverket.

- Utfør regelmessige revisjoner av sikkerhetskontroller, identitetsstyring og nettverkssegmentering for å sikre at de fortsatt er effektive.

💳Hva koster det å impementere en zero trust-strategi?

Kostnadene ved å implementere en Zero Trust-strategi kan variere betydelig avhengig av flere faktorer, inkludert størrelsen på selskapet ditt, kompleksiteten i IT-infrastrukturen, og eksisterende sikkerhetsløsninger. Her er noen av de viktigste kostnadsfaktorene:

- Programvare og verktøy

Implementering av Zero Trust krever investering i spesifikke verktøy og programvareløsninger som identitets- og tilgangsstyring (IAM), multifaktorautentisering (MFA), mikrosegmenteringsverktøy, og sikkerhetsinformasjon og hendelseshåndtering (SIEM) systemer. Noen av disse løsningene kan være lisensbaserte med årlige kostnader, mens andre kan kreve engangsinvesteringer. - Infrastruktur og Teknologioppgraderinger

Avhengig av eksisterende infrastruktur kan det være nødvendig med oppgraderinger eller utskifting av utstyr for å støtte Zero Trust-arkitekturen. Dette kan inkludere oppdatering av nettverksutstyr for å muliggjøre mikrosegmentering eller implementering av avanserte brannmurer. - Implementasjonskostnader

Kostnader forbundet med å designe, planlegge og implementere Zero Trust-tilnærmingen kan inkludere utgifter til konsulenter, prosjektledelse, og tidsbruk fra IT-avdelingen. Hvis bedriften mangler interne ressurser med nødvendig ekspertise, kan det være nødvendig å hente inn eksterne spesialister, noe som kan øke kostnadene. - Opplæring og endringsledelse

Zero Trust krever også en kulturendring i hvordan ansatte forstår og håndterer IT-sikkerhet. Kostnader for opplæring av ansatte i nye sikkerhetsprosedyrer og verktøy, samt endringsledelse for å sikre en smidig overgang til den nye strategien, må også vurderes. - Løpende vedlikehold og overvåkning

Etter implementering krever Zero Trust kontinuerlig overvåking og vedlikehold. Dette kan innebære løpende kostnader for sikkerhetsanalytikere, administrasjon av sikkerhetsverktøy, og regelmessige sikkerhetsrevisjoner.

🧙♂️Hvilke spesifikke trusler kan Zero Trust beskytte oss mot?

Zero Trust er designet for å beskytte selskaper mot et bredt spekter av sikkerhetstrusler, spesielt de som utfordrer tradisjonelle sikkerhetsmodeller. Her er noen spesifikke trusler som Zero Trust kan hjelpe med å forhindre:

- Phishing og kontoovertakelser

Phishing-angrep er en vanlig metode for å stjele legitimasjon og få uautorisert tilgang til bedriftens nettverk. Med Zero Trust vil selv brukere som har blitt kompromittert gjennom phishing ikke automatisk få tilgang til sensitive ressurser. Multifaktorautentisering (MFA) og kontinuerlig verifisering sikrer at selv om en angriper får tak i en brukers påloggingsinformasjon, vil de ikke kunne bevege seg fritt i nettverket. - Lateral bevegelse og intern Trussel

Tradisjonelle sikkerhetsmodeller fokuserer på å beskytte perimeteret, men når en angriper først er inne i nettverket, kan de ofte bevege seg fritt (lateral bevegelse). Zero Trust-segmentering begrenser denne muligheten ved å kreve autentisering for tilgang til hver ressurs, noe som gjør det vanskelig for angripere å bevege seg fra en kompromittert enhet eller konto til andre deler av nettverket. - Ransomware-angrep

Ransomware er en økende trussel som kan lamme et selskap ved å kryptere kritiske filer og kreve løsepenger. Med Zero Trust blir tilgang til sensitive data strengt kontrollert, noe som reduserer risikoen for at en ransomware-infiltrert enhet får tilgang til og krypterer verdifulle ressurser. - Zero-Day utnyttelser

Zero-day utnyttelser tar sikte på sårbarheter som ennå ikke har blitt oppdaget eller rettet av leverandører. Selv om Zero Trust ikke kan forhindre selve sårbarheten, kan den begrense skadepotensialet ved å hindre at en utnyttet sårbarhet gir omfattende tilgang til nettverkets ressurser. - Sosial manipulasjon og internettangrep

Zero Trust beskytter mot sosial manipulasjon og internettangrep ved å sikre at selv om en angriper klarer å manipulere en ansatt, vil de fortsatt møte flere sikkerhetshindringer når de prøver å få tilgang til sensitive ressurser. Dette kan omfatte strenge tilgangsbegrensninger basert på rolle, enhetens tilstand, og lokasjon.

Ved å implementere en Zero Trust-strategi kan ditt selskap effektivt beskytte seg mot både interne og eksterne trusler, og sørge for at potensielle angrep blir begrenset før de rekker å forårsake betydelig skade. I utviklingen av sikkerhetsløsningene våre er zero trust et veldig viktig rammeverk. Les gjerne mer om våre sikkerhetsløsninger innenfor Microsoft 365 her.